Unidad 3: Software y Seguridad Informática

OBJETIVOS GENERALES DE LA UNIDAD

Esperamos que a partir de esta unidad logres:

- Comprender la interrelación entre el software y los recursos de hardware.

- Evaluar las implicancias del empleo de software libre y de software privativo.

- Construir la noción de estrategia de seguridad informática.

Nuestro propósito en esta unidad es, por una parte, promover la reflexión acerca de los condicionamientos que el software impone al hardware y en particular las restricciones de libertad que implica el uso de software privativo. Por otra, promover tu responsabilidad frente al cuidado de la integridad de tus datos y de tu salud al usar una computadora.

Luego de haber analizado el hardware desde una mirada acorde a un diseñador, ahora haremos lo propio con el Software. Te proponemos transitar por los textos, videos, documentos y sitios vinculados en esta página. Todo ello para que puedas llevar adelante las actividades previstas para esta clase.

EL SOFTWARE

Un programa es un conjunto de instrucciones que una computadora ejecuta para poder realizar una función específica. Los programas siempre son escritos por personas, ya sea en forma independiente o trabajando para una empresa. Por lo tanto, tienen tras de sí una filosofía que condiciona tanto lo que podemos hacer con ellos como la forma de hacerlo.

“La esencia de la máquina es el software, pero la esencia del software es su filosofía” (Levis*, 2009, p.232).

*Diego Levis, docente de Tecnologías Educativas en la UBA, libro citado: La pantalla ubicua.

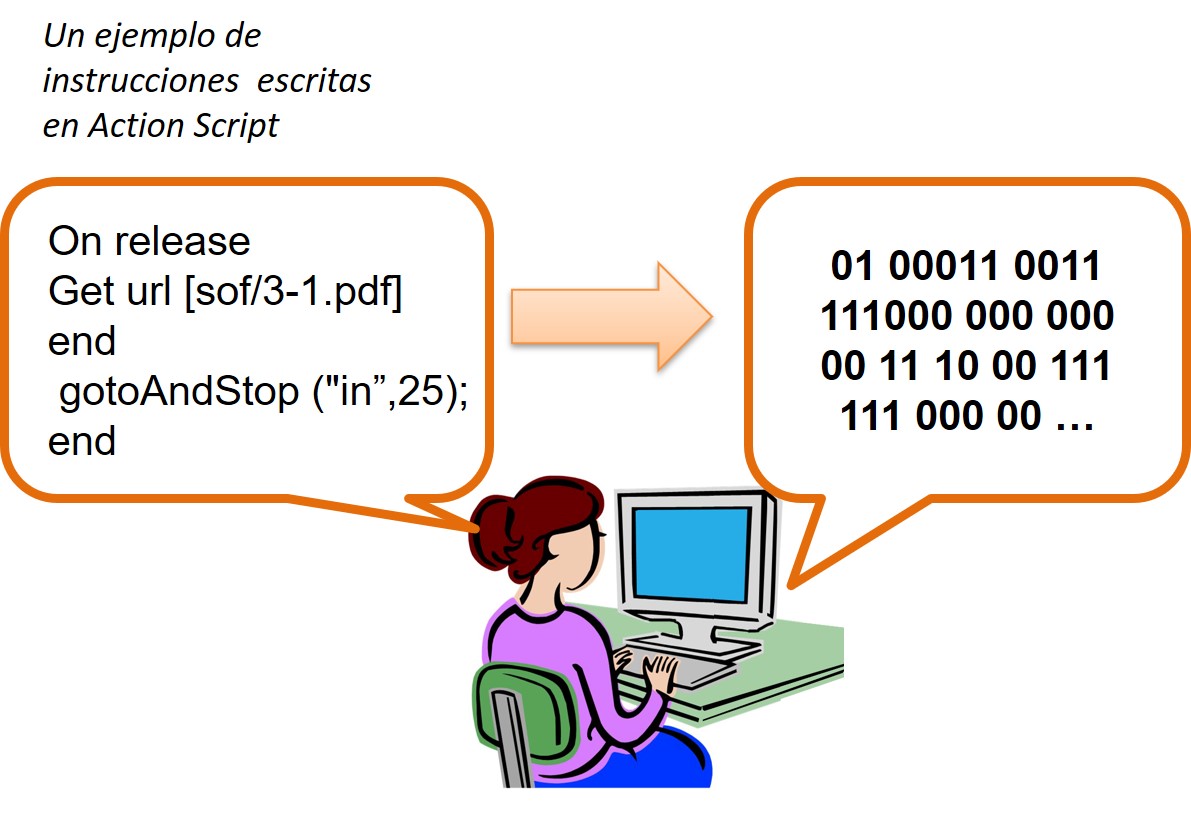

Los programadores escriben los programas en instrucciones propias de un lenguaje de programación (como por ejemplo Action Script, Visual Basic; Java Script, C++, etc.). A ese conjunto de instrucciones se le denomina «código fuente» del programa. En la computadora el código fuente es compilado, es decir, traducido a secuencias ceros y unos que finalmente serán comprensibles para el microprocesador.

Un software muy particular: el sistema operativo

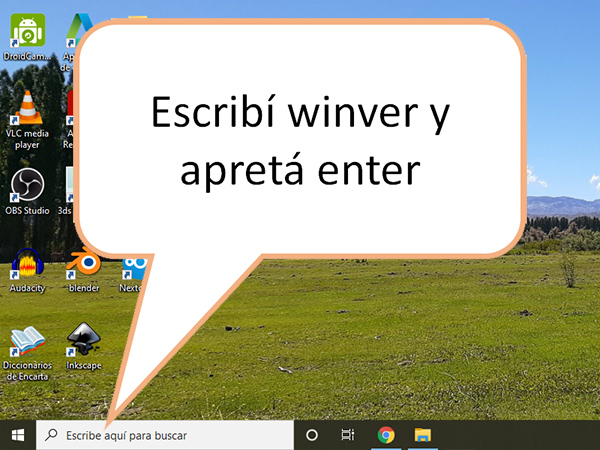

Si en tu computadora tenés instalado Windows como sistema operativo, esta es la forma en la que podés indagar cuál es la versión y el tipo de licencia que tiene:

Aparecerá una ventana en la que te informa la versión del sistema operativo y su licencia

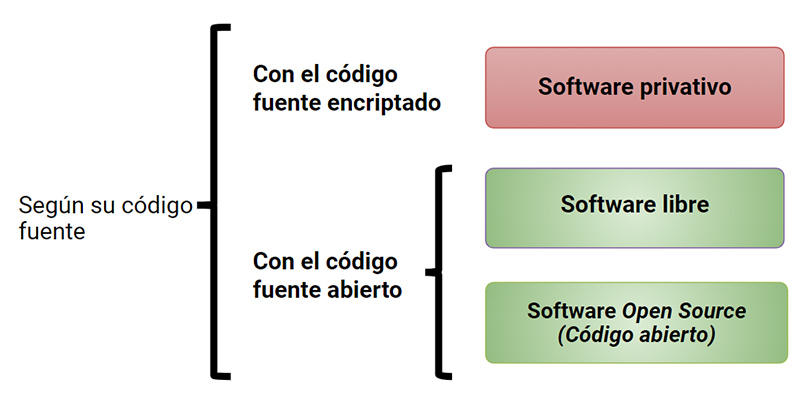

Desde el punto de vista de su código fuente, podemos clasificar así a los programas:

El software privativo

Características

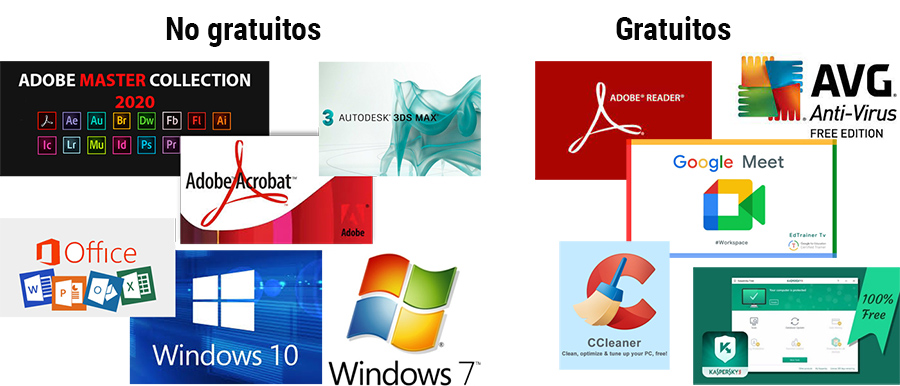

Su código fuente está encriptado, aún contando con conocimientos sobre programación, no se puede acceder a él legalmente para verlo, leerlo o modificarlo. También se lo suele llamar «software comercial» porque las empresas productoras comercializan estos programas, aunque también hay casos de software privativo gratuito. Cuando se compra un software privativo, se adquiere un derecho de uso del programa bajo ciertas condiciones, no el programa en sí mismo. Las condiciones en las que se puede usar el programa se establecen en la Licencia que otorga su fabricante y que el usuario se compromete a respetar.

Licencias posibles del software privativo

Son las que dan más amplio derecho de uso de los programas, dentro de los límites establecidos por el fabricante. Permiten obtener beneficios comerciales usándolos, aunque nunca permiten el acceso al código fuente.

Los programas que las tienen suelen tener funciones restringidas y solo se pueden usar legalmente para enseñar.

Son las licencias que permiten «probar» el programa para conocerlo. Los programas con estas licencias suelen tener funciones restringidas o ser usables por un tiempo acotado.

Son las de programas por los que las empresas no quieren cobrar, debido a alguna estrategia comercial. Por ejemplo Adobe ofrece de modo gratuito Acrobat Reader, su lector de pdf, porque así obtiene mayor beneficio al vender otros softwares con los que se construyen archivos pdf. Los antivirus, suelen ofrecer versiones gratuitas con funciones básicas y versiones pagas con funciones mucho más amplias.

Ejemplos de software privativos:

El software libre y el Movimiento de Software Libre, desde la voz su fundador:

Richard Stallman es un programador estadounidense que trabajó en el Laboratorio de Inteligencia Artificial del Instituto Tecnológico de Massachusetts (MIT). Fue el fundador y, durante muchos años, el presidente de la Free Software Foundation.

Ampliamos lo que explicó Stallman con dos documentos que podés descargar:

En el siguiente video Richard Stallman compara la filosofía del Software Libre con la del Software Open Source (código abierto)

¿Qué son las directivas de restricciones digitales o DRM?

Una de las cosas que permite el software privativo (el que se distribuye con su código fuente encriptado) es la inclusión de DRM (digital restrictions management) o gestiones de restricciones digitales. Las DRM son instrucciones incluidas dentro del código fuente que restringen los derechos de los usuarios. Como éste código no es visible para los usuarios del software privativo, resultan imposibles de evitar. El movimiento de Software Libre y la Free Software Fundation vienen llevando adelante campañas para luchar contra las DRM y proteger a los usuarios de los abusos que ellas permiten. A continuación te ofrecemos la traducción realizada por la Cátedra de algunos párrafos seleccionados del sitio Defective By Design. Puedes acceder al Sitio en Inglés y consultar de primera fuente o consultar un pdf con nuestra traducción.

Relación Software - Hardware

Cada programa exige ciertos recursos del sistema informático (determinado hardware) para funcionar correctamente. En general, cada versión más nueva demanda más recursos.

A modo de ejemplo podés consultar los requerimientos que tiene la versión 2024 de Adobe Photoshop y los que demandaba la versión de 2020 (ya que Adobe no brinda esta información hemos buscado una fuente alternativa, te pedimos te deslices por la página y veas la tabla con los requisitos mínimos). También podés acceder a un PDF.

Por esto es que afirmamos que, el software que elijamos, determina el hardware. Cada versión más nueva de un programa demanda más recursos de sistema que su antecesora. Si instalamos un programa contando con los recursos mínimos necesarios, probablemente funcione lento o provoque fallos en la computadora. Entonces, si no contamos con los recursos necesarios, nos conviene buscar una versión más antigua del programa, porque seguro funcionará mejor y podremos aprovechar su potencial.

¡Manos a la obra!

Te proponemos que analices los requerimientos (o requisitos) de hardware de los siguientes programas y luego evalúes si funcionarían correctamente en la computadora de la oferta que analizaste en la clase 2.

- Adobe Illustrator

- Inkscape (Los encontrarás al final de la página)

Completá este documento con tu evaluación y cargalo en el aula virtual. Tenés tiempo para completar esta actividad hasta las 13 hs de mañana viernes 4 de abril.

Luego de completar este formulario de autoevaluación, continuamos con el tema de seguridad informática.

Seguridad informática

Comenzaremos con la seguridad de los datos, indagando cuáles son las mayores amenazas a las que está expuesta la información que guardamos en nuestra computadora y/o en la nube. Luego abordaremos cómo prevenir los problemas que pueden causarnos, las malas posturas al trabajar con la computadora.

La seguridad de los datos

Los virus informáticos

Los virus son programas que cumplen con tres condiciones:

- Son dañinos

- Son autorreproductores, se autocopian.

- Son subrepticios, tratan de permanecer ocultos.

El objetivo central de cualquier virus es tomar el control del Sistema Operativo, porque a través de él podrá tener control de todas las funciones del equipo.

Los virus se propagan cuando se comparten archivos provenientes de otros equipos (si no hay intercambio, no puede haber contagio). Solo se pueden contagiar:

- Al abrir Discos, tarjetas o Pen drives infectados

- Al descargar archivos de Internet

- Al abrir archivos adjuntos a un correo electrónico

- Mal funcionamiento de programas.

- Desaparición de archivos o imposibilidad de acceder a ellos

- El equipo está lento y/o se «cuelga» frecuentemente.

- Actividad y comportamientos inusuales de la pantalla.

- El disco duro aparece con sectores defectuosos.

- Con cada mail que enviamos, va un adjunto que no adjuntamos.

- Aparición de nuevos programas residentes en memoria

Son programas que permiten la detección y eliminación de virus usando distintas estrategias, siempre y cuando estén actualizados. Las estrategias que aplican estos programas suelen ser:

- búsqueda de cadenas de código: Identifican secuencias de código que usan diferentes virus ya conocidos. Si el virus es más reciente que la actualización del antivirus, esta estrategia no es eficiente.

- análisis heurístico: Revisan periódicamente que ciertos archivos de sistema no se hayan modificado.

- comparación con patrones típicos de virus: Comparan el funcionamiento de cada nuevo programa que se instala, con la forma en que funcionan virus conocidos de antemano.

Algunos antivirus que ofrecen versiones gratuitas:

¡El problema de la seguridad es complejo y no se resuelve solo con un antivirus!

Otras amenazas informáticas

Existen otro tipo de programas maliciosos que, sin ser considerados virus, (porque no van afectar el funcionamiento del equipo aunque sí, nuestros datos) pueden perjudicarnos mucho.

Estrategias de prevención

Toda estrategia de seguridad debe incluir, al menos estos puntos:

Solo si se lo actualiza diariamente se puede esperar que detecte cualquier amenaza.

Es muy importante descargar e instalar las actualizaciones de seguridad del sistema Operativo. Estas permiten «parchar» los «agujeros de seguridad» que la empresa fabricante identifica en el programa, luego de que fuera puesto en el mercado.

El código de un virus es fácil de enmascarar en los archivos ejecutables (los que tienen extensión .exe). Todos los virus tienen un ejecutable, aunque no todos los ejecutables son virus.

Finalmente, y dado que siempre existe la posibilidad de que las medidas anteriores fallen, es conveniente realizar copias periódicas de seguridad de mis archivos en un medio de almacenamiento externo y/o en la web.

La seguridad de los usuarios

Nuestra profesión nos obliga a permanecer largas horas trabajando con una computadora. Es muy importante tomar conciencia de los peligros que esto puede implicar para nuestra salud, con el fin de prevenirlos.

Para ampliar información podés descargar este manual de ergonomía elaborado por la empresa Hewlett Packard.

TAREAS ASINCRÓNICAS

CONSIGNAS

1

Necesitamos que instales Gimp en tu computadora, ya que utilizaremos este programa para trabajar en las próximas 2 clases. Podés descargarlo desde este link.

2

En el Aula Virtual se encuentra disponible el Cuestionario Asincrónico de la Unidad 3, cuya fecha de entrega es el 10 de abril a las 8:00hs.